В этой статье объясняется, где и как настраивать правила фаерволл на контроллере UniFi, и предлагаются некоторые рекомендации по управлению фаерволлом с помощью UniFi Security Gateway (USG).

Содержание

- Введение

- Понимание правил фаерволла в UniFi

- Локальные, входные и выходные правила

- Стандартные LAN, WAN и гостевые правила

- Заключeние

Введение

UniFi Security Gateway (USG) предлагает администраторам множество полезных функций для управления своей сетью UniFi, включая возможность создания и управления правилами фаерволла, которые помогают обеспечить безопасность сети. В этом руководстве объясняется, как настраивать правила брандмауэра на контроллере UniFi и есть некоторые рекомендации по управлению фаерволлом с использованием USG.

Понимание правил брандмауэра в UniFi

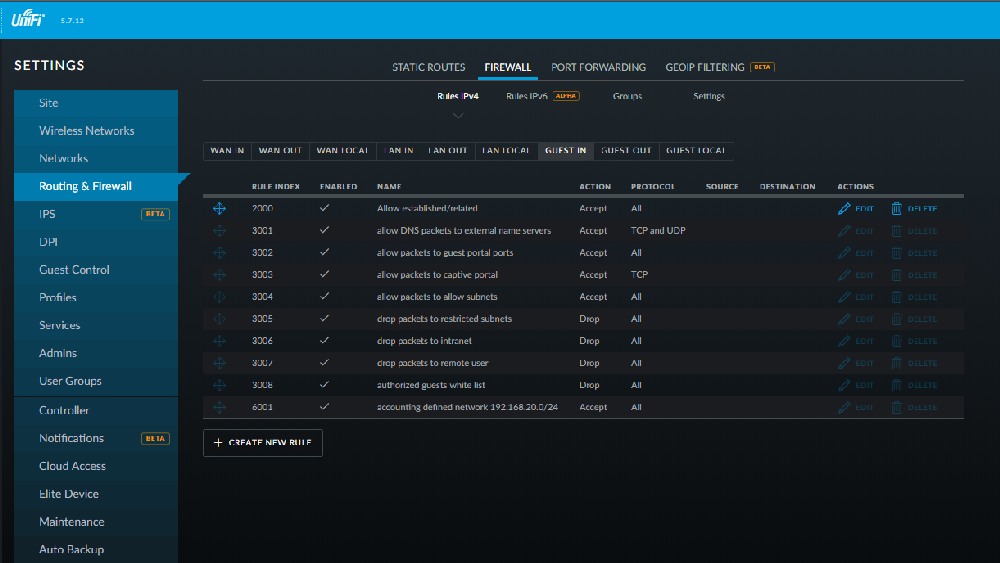

Чтобы настроить правила брандмауэра в контроллере UniFi, откройте контроллер и выберите Settings > Routing & Firewall > Firewall, как показано ниже:

Правила разделены по типу сети на три группы: WAN, LAN и GUEST. Сети корпоративного типа, определенные в контроллере, используют правила LAN; сети Guest-типа — правила GUEST; и WAN, определенные в конфигурации USG (Devices> Выбрать USG, чтобы открыть панель свойств>Config) используют правила WAN. Тот же набор правил применяется ко всем интерфейсам этого типа. Их может быть несколько для тех, кто привык к одному набору правил для определенного интерфейса, но вы можете выполнять те же самые вещи в любой методологии. Подход IN/OUT/LOCAL обеспечивает более общую детализацию.

Локальные, входные и выходные правила

LOCAL-правила предназначены для трафика самих интерфейсов USG. Например, если у вас есть сеть LAN IP 192.168.1.1/24, трафик с 192.168.1.x по 192.168.1.1 имеет локальные правила LAN.

Правила IN применяются к трафику, входящему в соответствующий интерфейс(ы), и предназначены для другого интерфейса. Например, LAN IN применяется к трафику, инициированному хостами в Вашей локальной сети, который предназначен для любой другой сети (чаще всего для Интернета, а также для трафика, маршрутизируемого между VLAN и LAN/LAN2).

Правила OUT применяются к трафику, выходящему за интерфейс(ы), о котором идет речь. Правила OUT по умолчанию разрешают весь трафик, фильтрация должна выполняться в направлении IN. Нет необходимости передавать трафик по пути IN, если он просто заблокирован на OUT, Вы, как правило, хотите как можно скорее отключить трафик и не использовать на него больше ресурсов, чем это необходимо. Существуют редкие случаи, когда правило OUT может лучше соответствовать конкретной цели, но в 99% случаев следует использовать набор правил IN.

Подумайте об этом с точки зрения USG: IN traffic - это трафик, входящий в интерфейс (и предназначен для отказа от другого интерфейса). LOCAL - это трафик, входящий в интерфейс, предназначенный для адреса интерфейса USG. OUT - это трафик, оставляющий этот интерфейс и предназначенный для устройства в этой сети.

Стандартные LAN, WAN и гостевые правила

Стандартные правила LAN позволяют использовать весь трафик везде, без ограничений: локальные сети к другим локальным сетям, локальные сети в Интернет, все разрешено. Стандартные правила GUEST позволяют DNS, пинг и трафик, направляемые редиректору в сам USG через GUEST и LOCAL. GUEST IN позволяет использовать трафик, необходимый для гостевого портала; но будет блокировать трафик, предназначенный для корпоративных сетей, все ограниченные сети, определенные в гостевом управлении, удаленные пользовательские подсети VPN. Это позволит все остальное (для интернет-трафика). По умолчанию WAN IN разрешает только установленный/связанный трафик ответа (например, ответы на трафик, инициированный из внутренней сети). Правила автоматически добавляются в WAN_IN, чтобы разрешить трафик в соответствии с настроенным портом.

Заключeние

Когда Вы создаете новое правило, Вы должны решить, разместить его до или после предопределенных правил. Имейте в виду, что первое правило соответствия выигрывает. Если Вы создадите правило и разместите его после предопределенных правил, которые Вы намереваетесь применить к трафику, которые соответствуют предопределенным правилам, это правило никогда не будет согласовано. Имея это в виду, правила «block» или «drop» в LAN IN всегда должны превышать предопределенные правила для соответствия, поскольку предопределенные правила «allow» будут соответствовать всем.

ЕслиВы хотите настроить правила брандмауэра для блокировки маршрутизации между VLAN, ознакомьтесь с нашей статьей UniFi - Как отключить маршрутизацию InterVLAN USG UniFi.

Авторский перевод "UniFi - Introduction to USG Firewall Rules"