В этой статье мы расскажем Вам, как настроить межсетевой VPN IPSec между Azure и локальным оборудованием с помощью MikroTik. Мы собираемся настроить межсетевой VPN, используя портал ресурсов Azure Resource Manager (http://portal.azure.com) и VPN-шлюз Route-Based, который будет использовать IKE-версию 2 (IKEv2). Если Вы не знакомы с терминологией параметров IPSec, в частности, IKEv2, ознакомьтесь со следующей документацией о VPN-устройствах и параметрах IPsec/IKE для межсетевых соединений VPN-шлюза.

Сценарий

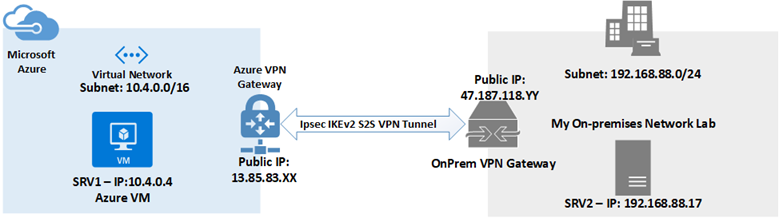

Ниже приведена схема сценария, описанная пошагово.

Соответствующая информация для диаграммы, необходимая для настройки межсетевого VPN:

Сторона Azure:

- Подсеть VNET: 10.4.0.0/16

- Открытый IP-адрес шлюза Azure VPN: 13.85.83.XX

Сторона On-Prem:

- Подсеть: 192.168.88.0/24

- Открытый IP-адрес шлюза On-Prem: 47.187.118.YY

Azure: настройка маршрутизации IPSec межсетевого VPN

В этом разделе мы поэтапно расскажем о настройке межсетевого VPN на стороне Azure. Шаги, показанные здесь, представлены и в официальной документации: создайте межсетевое соединение на портале Azure. Если Вы уже знакомы с этими шагами, не стесняйтесь перейти к следующему этапу.

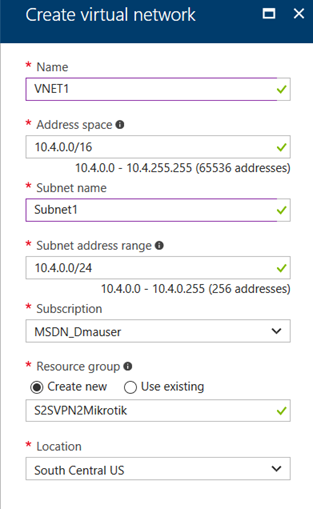

1. Создайте виртуальную сеть:

2. Укажите DNS-сервер (необязательно).

3. Создайте подсеть шлюза:

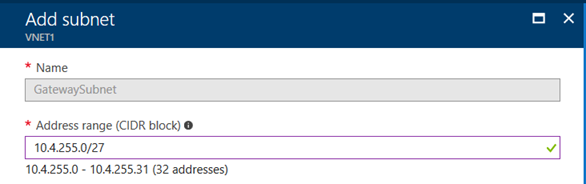

3.1. Выберите подсеть шлюза.

3.2. Добавьте подсеть. В этом случае я буду использовать 255-ую сеть внутри 10.4.0.0/16 для создания 32 адресов, выделенных для VPN-шлюзов, а подсеть: 10.4.255.0.27.

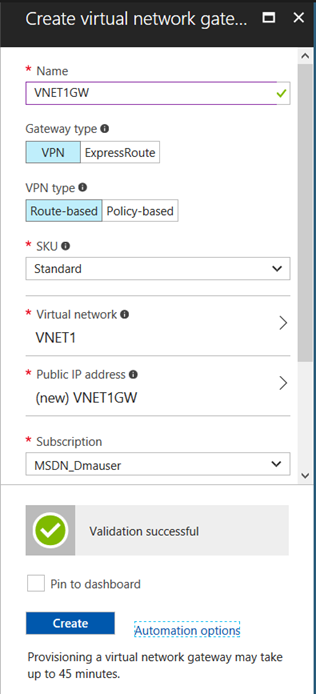

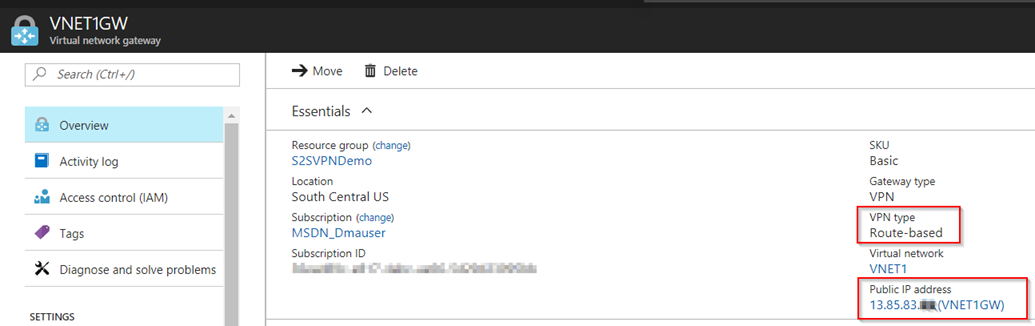

4. Создайте виртуальный сетевой шлюз. Здесь важно подчеркнуть, что мы будем использовать тип VPN: Route-Based. Также для ваших целей Вы можете использовать SKU Basic, для производственных нагрузок рекомендуется, по крайней мере, Standart SKU. Дополнительную информацию о размерах шлюза VPN см. в разделе «Шлюзы SKUs».

4.1. Создайте виртуальный сетевой шлюз с именем VNET1GW.

4.2. После создания виртуального сетевого шлюза Вы можете увидеть статус, а также общедоступный IP-адрес, который будет использоваться.

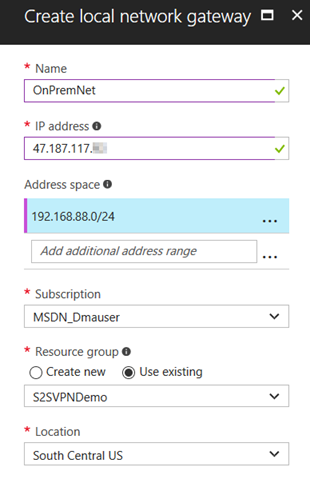

5. Создайте локальный сетевой шлюз, для которого требуется указать общий IP-адрес вашего VPN-устройства (47.187.117.YY), а также подсети/подсетей On-Premises (192.168.88.0/24).

6. Настройте VPN-устройство. Подробное описание в разделе: Настройка IPSec (IKEv2) межсетевого VPN для MikroTik (On-Premises).

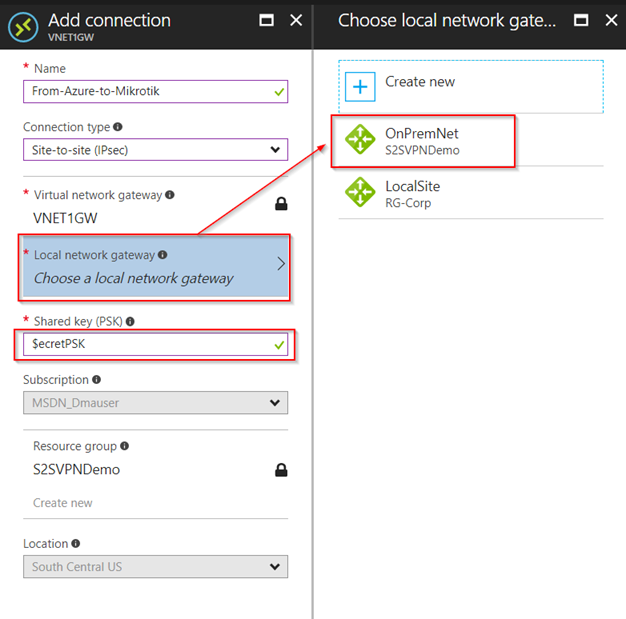

7. Создайте VPN-соединение.

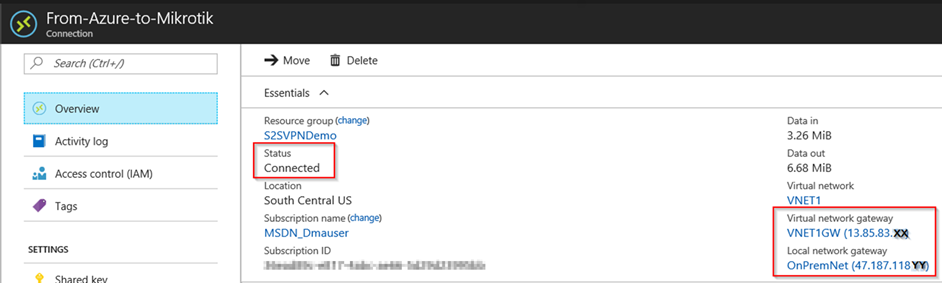

8. Проверьте подключение VPN

Настройка IPSec (IKEv2) межсетевого VPN для MikroTik (On-Premises)

MikroTik RouterOS имеет множество моделей, которые Вы можете использовать для настрайки межсетевого VPN с помощью Azure.

ДИСКЛЕЙМЕР: Хотя мы демонстрируем работу на Mikrotik в этой статье, важно упомянуть, что Microsoft не поддерживает настройку устройства напрямую. В случае возникновения проблем обратитесь к производителю устройства за дополнительной информацией по поддержке и настройке.

Одним из важных моментов является то, что IKEv2 был представлен в версии 6.38. Поэтому убедитесь, что у вас есть совместимая версия, чтобы иметь возможность продолжить настройку, показанную в этой статье, в которой мы использовали: RouterBOARD 750 и версию программного обеспечения: RouterOS 6.39.

В этом случае для настройки использовалась утилита Winbox для настройки MikroTik. Вот необходимые шаги для правильной настройки MikroTik:

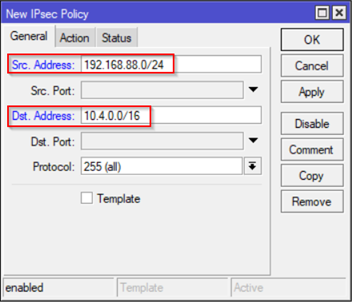

1. Добавьте политику IPSec, выбрав в меню IP и IPSec – во вкладке «New IPsec Policy» нажмите + (плюс), чтобы добавить новую политику. Во вкладке «General» добавьте обе подсети, как показано:

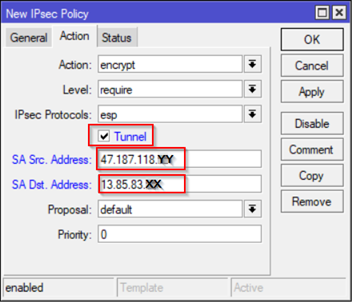

2. В этом же окне, но в таблице действий - выберите «Tunnel» и укажите общедоступный IP-адрес и внешний IP-адрес конечного назначения Azure Gateway, который можно получить после создания виртуального сетевого шлюза (Смотреть "Azure: настройка маршрутизации IPSec межсетевого VPN" - шаг 4.2.)

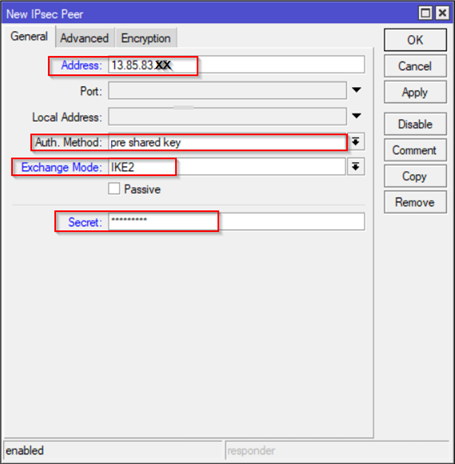

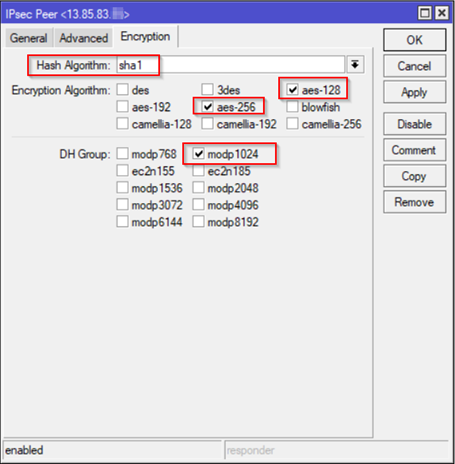

3. Во вкладке «New IPsec Peer» - нажмите + (плюс) и добавьте новый IPSec Peer. В терминологии IPSec мы работаем в IKE1 (Основной режим) d этой вкладке конфигурации. Здесь нам нужен общедоступный IP-адрес Azure Gateway, укажите Pre-Shared Key, который можно указать в первой части - шаг 7 (создать VPN-соединение).

Примечание. Если ваш MikroTik не показывают IKEv2, убедитесь, что у вас есть хотя бы версия RouteOS: 6.38. До этой версии доступен только IKEv1.

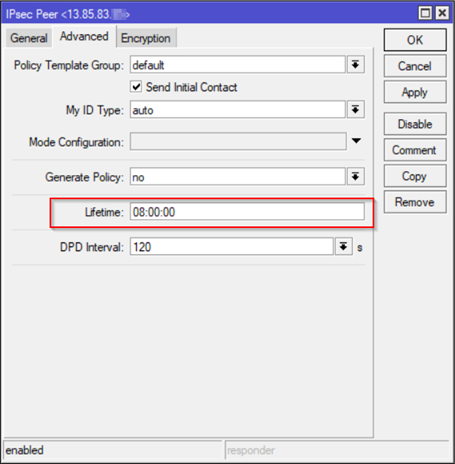

4. В этом же окне перейдите во вкладку «Advanced» и выполните настройку по времени жизни до 8 часов = 28 800 секунд на основе официальной документации Azure Параметры IPSec / IKE - SA (ассоциация безопасности) для IKE Phase 1 (Основной режим).

5. Во вкладке «Encryption» Вы можете использовать настройки по умолчанию, которые поддерживаются Azure, или выполнить настройку для более сильного хэша и шифрования (Подробности здесь: параметры IPSec / IKE). Для этой статьи были выбраны следующие:;

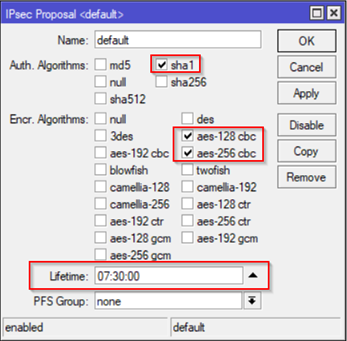

6. Теперь перейдем к IKE2 (Быстрый режим), который представлен в MikroTik по предложениям. Для этого Вы можете либо создать новый (+ знак), либо изменить значение по умолчанию. В случае, если Вы создаете новый, убедитесь, что Вы изменили шаг 2 (политика IP-раздела) и вкладку «Действие» и выберите соответствующее предложение. В этой статье мы изменим предложение IPSec по умолчанию, которое было выбрано на основе официальной информации Azure для IKE2 в параметрах IPSec / IKE:

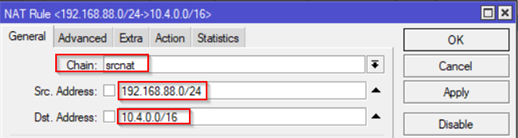

7. Последний шаг, чтобы убедиться, что VPN будет правильно маршрутизировать между On-Prem и Azure, - нужно настроить правило NAT. Это делается путем перехода по IP-адресу и выберите «Firewall» - выберите вкладку «NAT»

7.1. Добавьте цепочку как srcnat и обе подсети (On-Prem и Azure Subnet).;

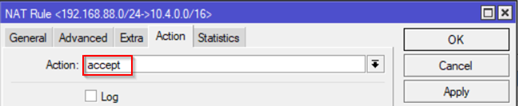

7.2. Действие - accept

Проверка туннеля IPSec

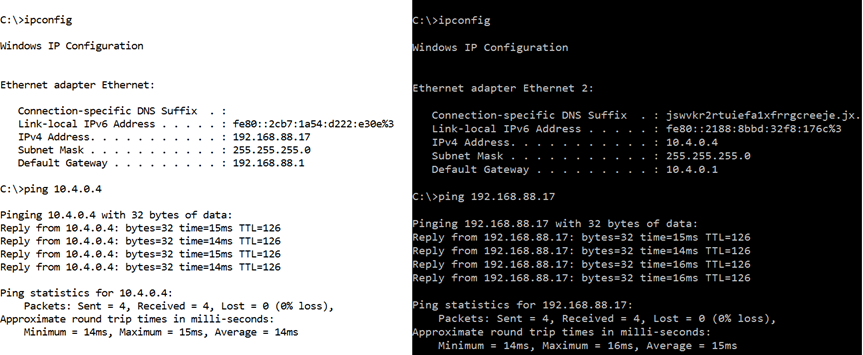

Установите пинг между двумя компьютерами с каждой стороны. С компьютера On-Prem (192.168.88.17) правильно пингует Azure VM (10.4.0.4), и наоборот работает тоже отлично.

С обеих сторон мы видим TTL 126, который соответствует двум прыжкам (оба шлюза), которые уменьшаются. По умолчанию TTL для компьютеров с Windows - 128.

Примечание. По умолчанию ICMP отключен. Убедитесь, что вы разрешили ICMP, выполнив следующую команду PowerShell: Set-NetfirewallRule -Name FPS-ICMP4-ERQ-In -Enable True

На стороне Azure

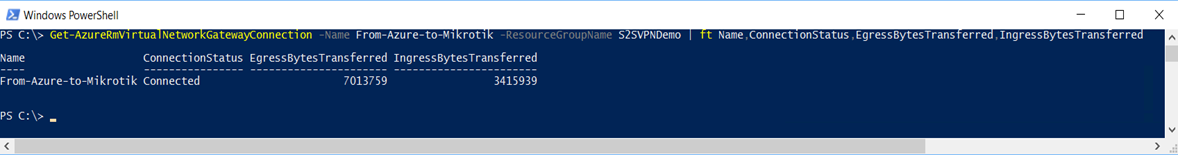

На Azure Portal вы можете проверить новый туннель, созданный, как показано в пункте 8. Проверьте соединение VPN выше. Это также можно проверить с помощью PowerShell с помощью команды: Get-AzureRmVirtualNetworkGatewayConnection -Name From-Azure-to-Mikrotik -ResourceGroupName S2SVPNDemo

На стороне MikroTik Side

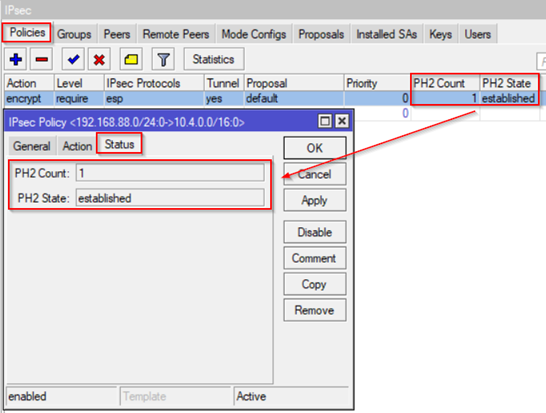

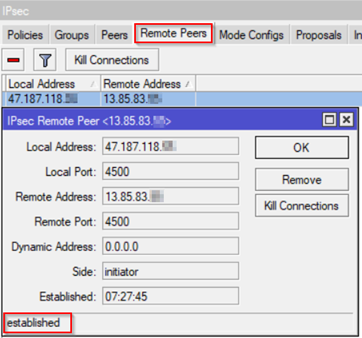

Существует несколько способов проверки подключения IPSec VPN к Azure на MikroTik. Вот несколько способов:

1. Вкладка IPSec - Политики. Он показывает, работает ли IKE 2 правильно:

2. Вкладка «Удаленные пиры». Это показывает, работает ли IKE1 (основной режим) правильно.

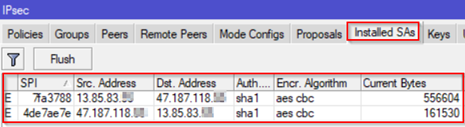

3. Во вкладке «Установленные SA» показаны текущие ассоциации безопасности:

Поиск неполадок IPSec

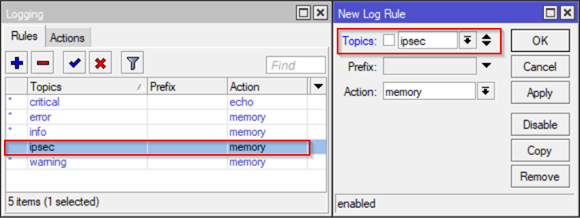

Если что-то не работает по какой-либо причине во время вашей конфигурации, вы можете начать поиск неполадок, чтобы определить, что происходит. MikroTik обеспечивает хороший интерфейс для протоколирования и поиска неполадок IPSec, если вы хотите получить более подробную информацию о том, что происходит. События можно визуализировать в меню журнала, но для того, чтобы вы могли получить события IPSec, вам необходимо внести простые изменения в конфигурацию ведения журнала (System Logging) и добавить IPSec в качестве темы:

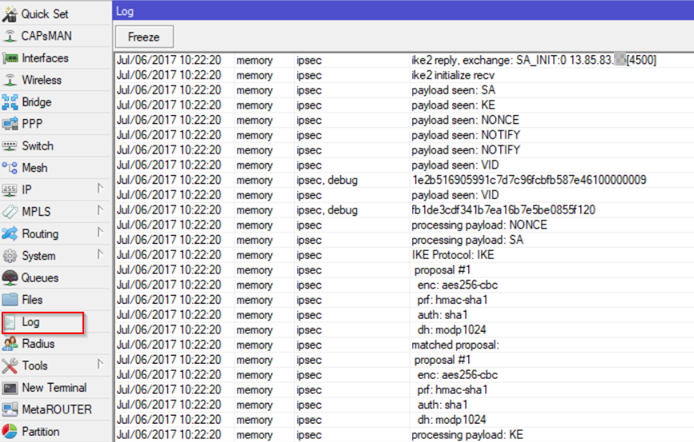

После добавления этого нового правила ведения журнала вы увидите следующие подробные события IPSec:

Заключение

В этой статье мы продемонстрировали, как настроить IPSec межсетевой VPN, используя IKEv2 (Route-based) между Azure и MikroTik RouterBoard. Эти инструкции также могут помочь вам настроить любое устройство IPSec, которое совместимо с настройками шлюза Azure VPN.

Авторский перевод "Creating a Site-to-Site VPN (IPSec IKEv2) with Azure and MikroTik (RouterOS)"